1. Wire shark 란?

- 와이어샤크 ( wireshark ) 란 네트워크 패킷을 캡처하고 분석하는 오픈소스 도구이다. 여기서 패킷캡처란 LAN 케이블을 지나는 전기신호를 데이터 형태로 가져오는 것을 말하며, 가져온 패킷의 의미를 조사하는 것을 덤프 분석 이라고 한다.

사용법이 쉬워 해킹 뿐 아니라 취약점 분석, 보안 컨설팅 등 여러분야에서 폭 넓게 사용된다.

2. 기본적인 작동 원리

- 기본적으로 서로 메시지를 주고받는 두 사람이 존재하고 Wireshark를 사용하는 제 3자가 존재한다면, 제 3자는 이 둘 사이의 패킷을 수신해서 저장한다. 이 때, PCAP라는 파일포맷으로 저장된다. PCAP란 Packet capture의 약자로 트래픽을 캡쳐하는 API이다. Wireshark는 패킷 캡처를 자유롭게 캡처할 수 없다. 패킷을 캡처하기 위해서는 OS에서 지원하는 캡처 라이브러리를 이용하여 패킷을 캡처하기 때문이다.

- UNIX : libpcap

- WINDOWS :

3. 실습

- ftp_sniff.pcapng 라는 파일을 열어 3-way handshaking 부분을 찾아보기

3-1) 3-way handshaking 이란?

- TCP 장치들 간 논리적인 접속을 성립하기 위하여 사용

1. Client > Server -> 클라이언트가 서버에 SYN 패킷을 보내고 대기한다.

2. Server > Client -> 서버가 클라이언트에게 SYN/ACK 패킷을 보내고

3. Client > Server -> 클라이언트가 서버에 ACK을 보내고 연결이 성립된다.

이러한 역할은 양 쪽 모두 데이터를 전송할 상태가 되었다는 것을 보장하며 패킷에 대한 순차 일련번호를 얻을 수 있다.

이 것을 실습하면

파일을 열면 다음과 같다.

NO. : 패킷을 수집한 순서

Time : 패킷이 수집된 시간

Source : 패킷을 보낸 주소

Destination : 패킷 도착 주소

Protocol : 프로토콜 정보

Length : 패킷의 길이

Info : 패킷정보

여기서 Info 를 보면

이 부분에서 3 way handshaking을 하고있는 부분을 찾을 수 있다.

또한, 28,29,30 번에서도 볼 수있는데 포트가 20번,21번인 것을 확인 할 수 있고 이것으로 보아

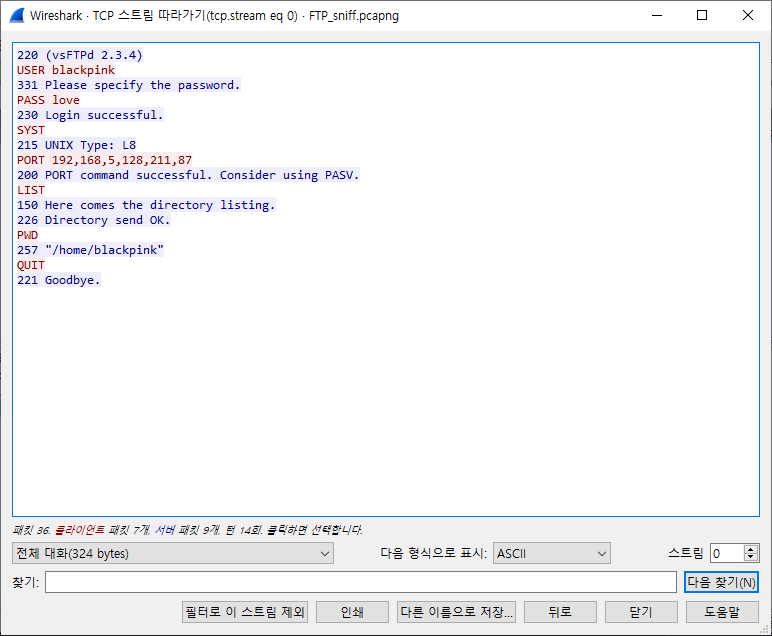

FTP 명령어 포트인 21번, 데이터 포트인 20번인 것을 알 수 있고, Wire shark 기능인 TCP Stream을 통해 어떤 내용을 주고받았는지 확인할 수 있다.

* TCP Stream 확인하기 : 오른쪽 마우스 > 따라가기(Follow) > TCP 스트림

- 붉은색 글씨 : 클라이언트가 서버에게 보내는 내용

- 푸른색 글씨 : 서버가 클라이언트에게 보내는 내용

이를 통해 User가 blackpink 패스워드가 love 인것을 확인할 수 있다.

'네트워크 및 시스템' 카테고리의 다른 글

| HxD란? (0) | 2024.04.04 |

|---|---|

| 서버 버전 취약점 공격 실습 (0) | 2024.03.30 |

| NMAP 스캔 실습 및 Metasploitabl2 (0) | 2024.03.28 |

| OSI 7 계층 및 TCP, UDP (0) | 2024.03.25 |

| 리눅스 명령어 (0) | 2024.03.25 |